注册wenet帐户非常方便。

wenet账号注册非常方便。

以Android系统为例,打开wenet软件,点击注册,输入手机号码,将验证码发送到手机上,验证通过后,设置昵称和密码,即可完成账户注册。

如果没有手机号,也可以用邮箱注册,也可以通过微信、QQ等第三方账号快速登录。

此外,wenet账号注册后,可享受方便的视频通话、语音通话、聊天等功能。

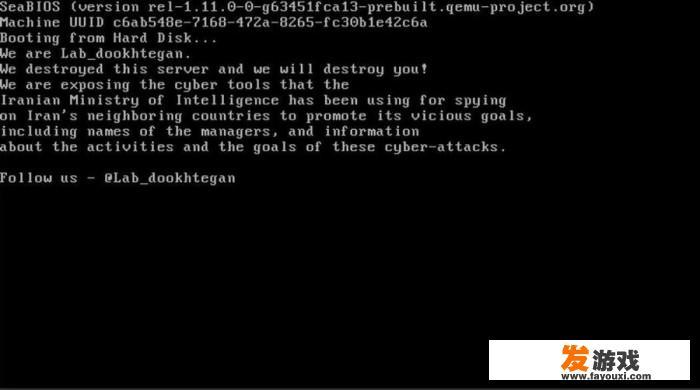

2017年,黑客组织Shadow Brokers声称他们已经成功入侵美国国家安全局(NSA)下属的黑客组织Equation Group,下载后者的大量攻击工具,并在网上拍卖。现在一些黑客发布了类似的黑客工具,但这次来自伊朗精英网络间谍部队之一,在业内被称为APT34、Oillig或HelixKitten。

虽然发布的黑客工具并不像2017年NSA泄露的黑客工具那么复杂,但它们仍然非常危险。这些黑客工具从今年3月中旬开始在互联网上发布 假名Dookhtegan在telegram频道上出售。

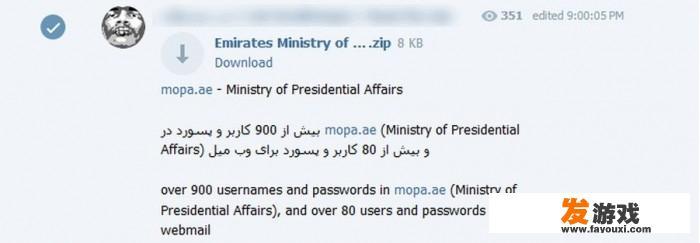

除了黑客工具,Dookhtegan还发布了一些黑客受害者似乎来自APT34组织的数据,主要是通过网络钓鱼页面收集的用户名和密码组合。

3月中旬,外国媒体ZDNet报道了这些黑客攻击和受害者数据。在推特的私人信息中,一位推特用户在Telegram上分享了一些相同的文件,因此有理由相信推特用户和Telegram上的文件 Lab 同一个人是Dookhtegan。

在推特私信交流中,泄露者生成了参与该组织的人 DNSpionage 活动,但泄露者很可能是外国情报机构的成员,试图隐藏自己的真实身份,同时给予更多相信伊朗黑客工具和运营的真实性。

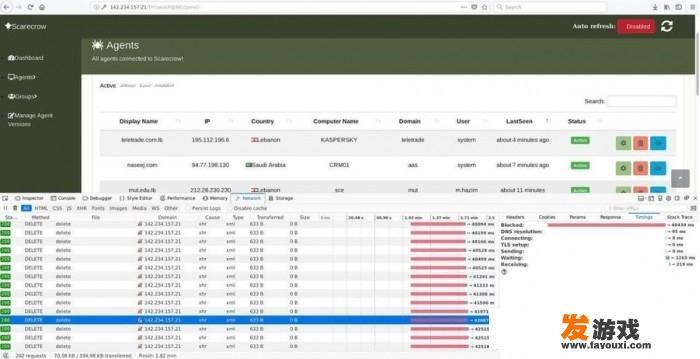

一些网络安全专家已经确认了这些工具的真实性。 Alphabet网络安全部门Chronicle今天早些时候向ZDNet证实了这一点。在今天发布的Telegram频道中,黑客泄露了6个黑客工具的源代码,以及一些来自活跃后端面板的内容和受害者收集的数据。

这六个黑客工具分别是:

- Glimpse(基于PowerShell的新版木马,Palo Alto Networks命名为Bondupdater。

- PoisonFrog(旧版Bondupdater)

- HyperShell(Palo称为TwoFace Alto Networks网络外壳)

- HighShell(另一个Web shell)

- Fox Panel(钓鱼工具包)

- WebmaskDNSpionage背后的主要工具(DNS隧道)

据Chronicle报道,Dookhtegan泄露了66名受害者的数据,主要来自中东国家、非洲、东亚和欧洲。数据来自两个 *** 机构和私营公司。 阿提哈德航空公司和阿联酋国家石油公司是Telegram频道指定的两家最大的公司。