漏洞扫描工具排行榜已经公布。以下是一些受欢迎和被广泛使用的漏洞扫描工具:,,1. Nessus:全球领先的漏洞扫描器,用于检测 *** 漏洞、系统弱点等。,2. Qualys Web Application Security Scanner:一款全面的安全检测工具,可以检测Web应用程序中的安全漏洞。,3. OWASP ZAP(Zed Attack Proxy):一个开源的自动化漏洞发现平台,可跨平台运行。,4. Nmap:一款广泛使用的开源 *** 监控和渗透测试工具。,5. OpenVAS:一款免费且开源的漏洞扫描和渗透测试工具。,,以上是部分常用的漏洞扫描工具,用户可以根据自己的需求选择合适的工具进行安全评估。

1、Nikto 2 - Nikto 是一个开源漏洞扫描软件,专注于 Web 应用程序安全性。

2、Netsparker - Netsparker 是另一个具有自动功能的 Web 应用程序漏洞工具,可用于查找漏洞。

3、OpenVAS - OpenVAS 是功能强大的漏洞扫描工具,支持适用于组织的大规模扫描。

4、W3AF - W3AF 是免费的开源工具,称为 Web 应用程序攻击和框架。

5、Arachni - Arachni 还是 Web 应用程序的专用漏洞工具。

*** 安全漏洞导致了多少《Magic:The Gathering》玩家的数据泄露?

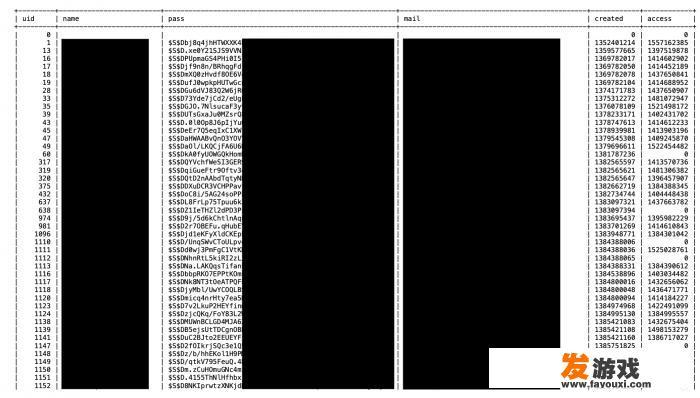

据报道,自 9 月初以来,该存储桶就已经遭泄露,但是英国 *** 安全公司 Fidus Information Security 最近发现数据库并报告了此事,对数据库文件的检查显示,其中包括有 45,263,4 名玩家的信息,含与 Wizards of the Coast 员工相关的约 4,700 个电子邮件地址,该数据库包括玩家名称和用户名,电子邮件地址,以及创建帐户的日期和时间,该数据库还具有用户密码,这些密码经过哈希处理,因此很难但并非不可能被解密,没有数据被加密。 根据 TechCrunch 对数据的审查,这些帐户的日期至少可以追溯到 2012 年,但是一些最近的条目可以追溯到 2018 年年中。 鉴于这个发现,Fidus联系 Wizards of the Coast,但没有收到任何回应,直到 TechCrunch 与该公司取得之后,这家游戏制造商才将存储桶脱机。 游戏厂商发言人 Bruce Dugan 在一份声明中表示:“我们了解到,已被停止使用的网站上的数据库文件被无意间从公司外部访问了。”他表示:“我们从服务器上删除了数据库文件,并开始了调查以确定事件的范围,我们认为这是一起孤立事件,我们没有理由相信对数据进行了任何恶意使用,”但是发言人没有提供任何证据证明这一说法。 他表示:“出于谨慎考虑,我们会通知玩家其信息已包含在数据库中,并要求他们在我们当前的系统上重置密码。”