除了华硕,还有多家组织也成为了影锤攻击的受害者,其中包括来自泰国的游戏发行商Electronics Extreme、网页与IT基础服务公司Innovative Extremist,以及韩国游戏公司Zepetto,还有来自韩国的视频游戏开发商、一家综合控股公司和一家制药公司也遭到了攻击。

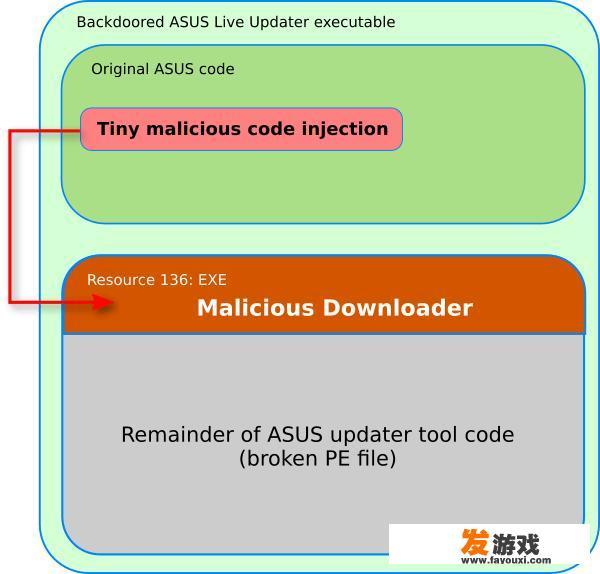

影锤攻击是一种新型的供应链攻击方式,最初在华硕的升级服务中被发现,华硕的Live Update Utility软件被黑客利用,通过篡改使用合法证书签署的安装包,在官方推送的升级软件包中加入了恶意代码,这种攻击方式不仅针对华硕,也渗透进了其他IT基础设施公司。

安全专家在调查中发现了许多采用类似算法的攻击特征,以及使用有效和合法证书签署的其他恶意程序样本,这些样本与华硕的恶意攻击相似,都使用了类似的算法来计算API函数的哈希值,并且在所有恶意样本中广泛使用了IPHLPAPI.dll文件。

除了上述提到的三家亚洲游戏公司,卡巴斯基还发现了其他三家企业也是此次攻击的受害者,其中包括一家主要从事僵尸生存游戏开发的开发商,一家提供Web和IT基础服务的公司,以及一家开发视频游戏的韩国游戏公司。

卡巴斯基的研究还揭示了有三家韩国企业也被成功渗透,包括视频游戏开发商、一家综合控股公司和一家制药公司,这些企业也成为了影锤行动背后黑客组织发起的供应链攻击的受害者。

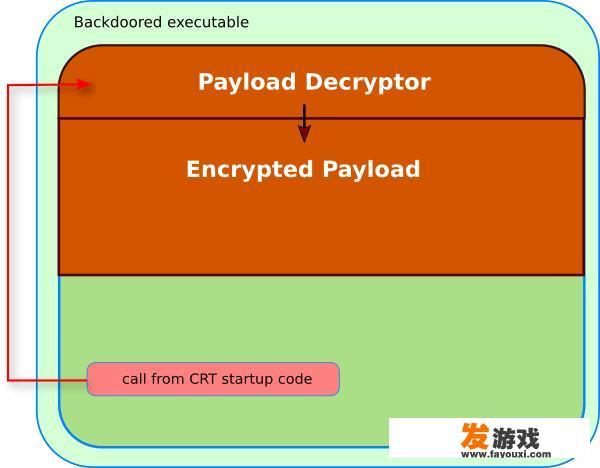

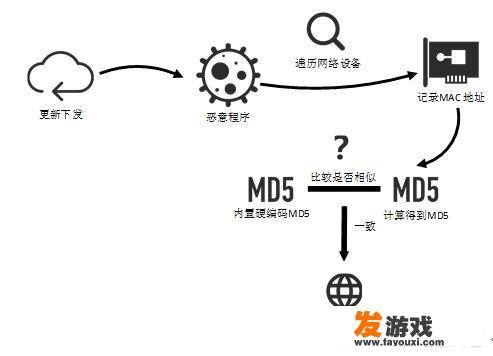

影锤攻击行动分为两个阶段,之一阶段是无差别的大规模攻击,通过推送恶意升级包感染所有华硕用户,第二阶段则是针对性的定向攻击,针对特定目标用户执行恶意代码,在成功入侵系统后,恶意软件会进行一系列操作,包括收集系统信息并通过C&C服务器发送这些信息,还会执行各种命令,如下载文件、执行文件和在内存中运行shellcode等,UnInstall命令的设置是为了防止恶意软件再次与C2联系,但并不会从磁盘中删除文件,因此这些文件仍可通过取证分析被发现。

这一系列事件再次提醒我们, *** 安全的重要性不容忽视,企业和组织应加强自身的安全防护措施,以防止类似攻击的发生。